Der Internetzugriff in Russland ist stark zensiert. Im Vorfeld der Invasion in der Ukraine am 24. Februar 2022 hat diese Zensur noch einmal stark zugenommen. Doch wie zuverlässig ist die Zensur und wie ist die Zensur technisch umgesetzt?

Umfang

Zensur in Russland ist kein neues Phänomen. Bemühungen, die Pressefreiheit einzuschränken, begannen bereits in Putins erster Amtszeit 2000–2004. Mittlerweile ist Pressefreiheit in Russland nicht mehr gegeben. 2012 wurde ein umfangreiches Register verbotener Webseiten veröffentlicht, das im Augenblick (Stand: 6.11.2022) 622.961 Seiten enthält. Dabei konnte bereits im Vorfeld der Invasion in die Ukraine eine Zunahme der geblockten Seiten beobachtet werden:

Die blockierten Webseiten umfassen ein weites Spektrum. Von den weltweit meistbesuchten Webseiten waren z. B. Anfang September 2022 die folgenden Seiten in Russland blockiert:

- facebook.com

- twitter.com

- instagram.com

- linkedin.com

- xhamster.com

- quora.com

Darüber hinaus haben die Webseiten netflix.com und weather.com den Dienst in Russland eingestellt. Die Domains sind zwar nicht blockiert, aber aus Russland aufgrund von Geoblocking nicht verfügbar:

Weather.com ist in Russland nicht verfügbar.

Während viele internationale Anbieter, wie Facebook oder Google, in Russland mit vk.com und Yandex verbreitete Alternativen haben, betrifft vor allem die Sperrung von Instagram die russischen Nutzer. 2021 hatte das soziale Netzwerk in Russland noch 63,7% der Nutzer erreicht und war neben vk.com das in Russland wohl wichtigste Soziale Netzwerk. Seit Instagram im März 2022 geblockt wurde dürfte dieser Anteil trotz der Verbreitung von VPNs spürbar zurück gegangen sein.

Besonders betrifft die Sperrung jedoch ukrainische Webseiten, unabhängige Nachrichten und Menschenrechtsorganisationen, die in den seit Februar neu blockierten Seiten stark repräsentiert sind.

Technische Umsetzung

Technisch setzt Russland dabei bislang auf einen dezentralen Ansatz, bei dem die Sperren von den Internet Service Providers (ISPs) (inkl. VPN-Anbieter) umgesetzt werden müssen. Dabei kommt eine Reihe an Techniken zum Einsatz:

DNS Block

Das Domain Name System (kurz DNS) ist das System, dass für die Auflösung von Domains auf IP-Adressen zuständig ist. Ohne die Zuordnung von Domains auf IP-Adressen reicht das Wissen über die Domain nicht mehr aus, um eine Webseite zu erreichen. Daher sind DNS-Sperren eine häufige, aber auch einfach zu umgehende Art Webseiten zu blockieren. Dabei löst der DNS-Server eine Domain entweder nicht, oder bewusst falsch auf. Dies kann genutzt werden, um den Nutzer auf eine Seite geleitet, die eine Sperrbenachrichtigung anzeigt.

Ein DNS Block kann über einen alternativen DNS-Server umgangen werden.

Diese Technik kann durch den Einsatz eines alternativen DNS-Servers (z. B. Googles DNS 8.8.8.8 oder Cloudflares 1.1.1.1) umgangen werden.

MITM

Eine Technik, die vor allem bei unverschlüsselten HTTP-Verbindungen eingesetzt wird, ist ein Man-in-the-Middle-Angriff (kurz MITM-Angriff). Bei einem MITM-Angriff wird ausgenutzt, dass der Datenverkehr über einen Server des ISPs geroutet wird. Der vom Angreifer (hier der ISP) kontrollierte Server leitet die Anfrage nicht an den Zielserver weiter, sondern antwortet selbst. Anfragen an eine blockierte Webseite erreichen dann nie den Zielserver, sondern werden dann mit einer Sperrbenachrichtigung beantwortet.

Bei einem MITM-Angriff kontrolliert der Angreifer einen Knoten zwischen dem Client und dem Server.

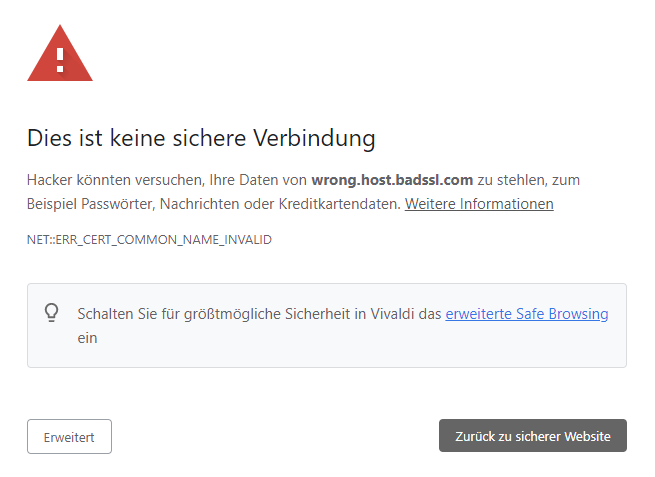

Diese Vorgehensweise wurde auch bei TLS-verschlüsselten HTTPS-Verbindungen beobachtet. Hier erkennt jedoch der Browser den Eingriff und zeigt eine Warnung an.

Bei einem MITM-Angriff auf eine TLS-verschlüsselte Verbindung wird eine Warnung angezeigt.

Achtung! Diese Warnung kann unterdrückt werden, wenn der Nutzer einer CA vertraut, auf die russische Behörden Zugriff haben (z. B. Russian Trusted Root CA des The Ministry of Digital Development and Communications).

Unterbrechung der Verbindung

Anstelle mit einer Sperrbenachrichtigung zu antworten, kann die Verbindung auch einfach unterbrochen werden. Auf der Ebene des Transmission Control Protocols bedeutet dies, dass der ISP (ähnlich zum MITM-Angriff) einen Verbindungsaufbau nicht an den Zielserver weiterleitet, sondern die Verbindung mit einem RST TCP-Paket zurücksetzt.

Die Verbindung wird vom ISP unterbrochen.

Alternativ kann der ISP auch entweder den Verbindungsaufbau mit einem ACK SYN TCP-Paket bestätigen (immer noch ohne die Anfrage jemals an den Zielserver weitergeleitet zu haben) oder komplett unbeantwortet lassen. In beiden Fällen erfährt der Client des Nutzers nicht von der Unterbrechung und wartet auf eine Antwort des Servers, bis er die Verbindung selbst mit einem Timeout abbricht.

Der Client erhält keine Rückmeldung über den Verbindungsstatus.

Drosselung

Die bisherigen Optionen führen dazu, dass die gesperrten Seiten nicht mehr erreichbar sind. Teilweise wird der Zugriff auf eine Seite auch nur gedrosselt. Damit ist die Seite zwar noch erreichbar, reagiert allerdings nur sehr langsam.

Diese Maßnahme konnte im März 2021 bei einem fehlgeschlagenen Test beobachtet werden.

Deep Packet Inspection

Während die Umsetzung der Internetsperren grundsätzlich durch die ISPs umgesetzt werden müssen, ist die Internetüberwachung anders implementiert. Seit 2015 sind alle ISPs verpflichtet, eine vom Inlandsgeheimdienst FSB bereitgestellte Blackbox in ihrem Netzwerk zu installieren. Diese SORM-3-Boxen sind unter anderem dazu in der Lage, den Datenverkehr mittels Deep Packet Inspection zu analysieren und Kommunikation via Mail oder ICQ abzufangen. Diese Überwachungsmöglichkeiten werden z. B. dazu benutzt Regierungskritiker und Friedensaktivisten zu identifizieren.

Aktuell ist eine weitere Intensivierung der Überwachungsbemühungen zu beobachten. 2022 wurden die Strafen für ISPs, die der Anforderung SORM-3 bereitzustellen, nicht nachkommen, deutlich erhöht.

Links

- https://web.archive.org/web/20221001211728/https://www.statista.com/statistics/867549/top-active-social-media-platforms-in-russia/ (Stand: 1.10.2022)

- https://web.archive.org/web/20221106193834/https://reestr.rublacklist.net/ru/statistics/ (Stand: 6.11.2022)

- https://www.reporter-ohne-grenzen.de/russland/ueberblick-russland

- https://www.similarweb.com/de/top-websites/

- https://www.stern.de/gesellschaft/traenenreicher-abschied-von-instagram-in-russland---er-wird-folgen-haben-31700056.html

- https://de.wikipedia.org/wiki/Transmission_Control_Protocol#Aufbau_des_TCP-Headers

- https://www.heise.de/news/Russland-Twitter-Drosselung-trifft-nicht-nur-t-co-sondern-t-co-5078788.html

- https://www.forbes.ru/tekhnologii/468229-mincifry-predlozilo-ne-vydavat-licenzii-na-uslugi-svazi-bez-ustanovki-sorm