Was ist überhaupt OSINT? OSINT steht für Open-Source Intelligence und wird von Wikipedia wie folgt definiert:

Open Source Intelligence (OSINT) ist ein Begriff aus der Welt der Nachrichtendienste und des Militärischen Nachrichtenwesens, bei dem für die Nachrichtengewinnung Informationen aus frei verfügbaren, offenen Quellen gesammelt werden, um durch Analyse der unterschiedlichen Informationen verwertbare Erkenntnisse zu gewinnen.

OSINT wird von verschiedenen Organisationen eingesetzt, um Informationen oder Erkenntnisse zu bestimmten Themen zu gewinnen. Versicherungsgesellschaften nutzen beispielsweise OSINT, um das Risiko ihrer Versicherungspolicen zu bewerten. Andere Bereiche, in denen OSINT tagtäglich eingesetzt werden, sind das Militär, Nachrichtendienste, Strafverfolgungsbehörden, Banken und natürlich bei Cyber-Kriminalität.

Diese Kriminellen nutzen OSINT, um so viele Informationen wie möglich über ein potenzielles Angriffsziel zu erhalten. Dabei kann es sich um ein Unternehmen oder eine Einzelperson handeln. Je nach Ziel unterscheiden sich die Informationen, die relevant sind, erheblich. Im Falle einer Einzelperson könnten beispielsweise die folgenden Informationen für einen Angreifer interessant sein:

- Geburtsdatum

- Name des Haustieres, Geburtsname der Mutter, erstes Auto, etc. (nützlich für Sicherheitsfragen)

- Aktuelle und frühere Adressen

- Kreditkarten- oder andere Zahlungsinformationen

- Telefonnummer und E-Mail Adresse

- Andere nützliche Informationen über das Leben der Person

Ein Unternehmen hingegen bietet in der Regel eine größere Angriffsfläche als eine Einzelperson, weshalb auch andere Faktoren für einen Angreifer von Interesse sind. Ein wichtiger Punkt ist dabei die exponierte technische Angriffsfläche eines Unternehmens, die unter anderem aus Domains, Subdomains, Servern, Webanwendungen und anderen Diensten bestehen kann.

Anhand eines Beispiels möchten wir veranschaulichen, wie ein Angreifer OSINT nutzen kann, um ein Unternehmen anzugreifen.

Unternehmen als Ziel von OSINT

In diesem Beispiel zielen die Angreifer auf die “Muster GmbH” ab, um das Unternehmen mit Ransomware zu erpressen.

Zunächst könnten sie versuchen, Informationen über die Mitarbeiter zu finden, um sich über Phishing einen ersten Zugang zur internen Struktur zu verschaffen. Da ein Unternehmen in der Regel aus mehreren Personen besteht, sind die bereits in der Einleitung erwähnten Punkte auch im Falle eines Angriffs auf ein Unternehmen relevant.

In unserem Beispiel können die Angreifer auf LinkedIn nach Mitarbeitern und ihrer entsprechenden Rolle im Unternehmen suchen. Normalerweise sind nicht viel mehr Informationen erforderlich, um einen Phishing-Angriff durchzuführen, da die entsprechenden E-Mail-Adressen in verschiedenen Datenbanken zu finden sind. Wenn die Phishing-E-Mail gut gemacht ist und das Unternehmen keine anderen Sicherheitsmaßnahmen zum Schutz vor dieser Art von Angriffen ergriffen hat, vorzugsweise mit einem Defense-in-Depth-Ansatz, ist ein solcher Angriff mit hoher Wahrscheinlichkeit erfolgreich.

Da die Angreifer in unserem Beispiel aber auch einen anderen Angriffsweg einschlagen wollen, nutzen sie OSINT, um die externe technische Angriffsfläche zu ermitteln.

Die Angreifer wissen bereits, dass eine der Domains des Unternehmens “example.com” ist, da dies die Hauptseite des anzugreifenden Unternehmens ist. Mithilfe von OSINT-Techniken lassen sich zwei weitere Domänen, die mit der Muster GmbH oder deren jüngster Übernahme “Illustration LLC” verbunden sind. Dies führt zu den folgenden drei Root-Domains, die noch weiter ausgewertet werden können:

example.comexample.deillustrationllc.com

Im nächsten Schritt wird versucht, die Subdomains dieser drei Domains mit Hilfe von Bruteforce oder anderen Techniken zu finden. Unser Angreifer könnte Dutzende, Hunderte oder Tausende von Subdomains finden, je nach Größe des Unternehmens und der Infrastruktur.

Nicht alle Subdomains zeigen auf einen tatsächlichen Server, jedoch können diese False-Positives leicht aussoritert werden, was zu folgendem Ergebnis führt:

www.example.comabout.example.com- …

www.illustrationllc.comdev.illustrationllc.comtest.dev.illustrationllc.com

Die Angreifer können nun die Subdomains weiter filtern und nach interessanten Merkmalen wie ungewöhnlichen offenen Ports, Webservern mit Login-Portalen, Directory Listings, veralteter Software usw. suchen. Vielleicht finden sie sogar ein paar offene FTP-Ports in einer älteren Infrastruktur.

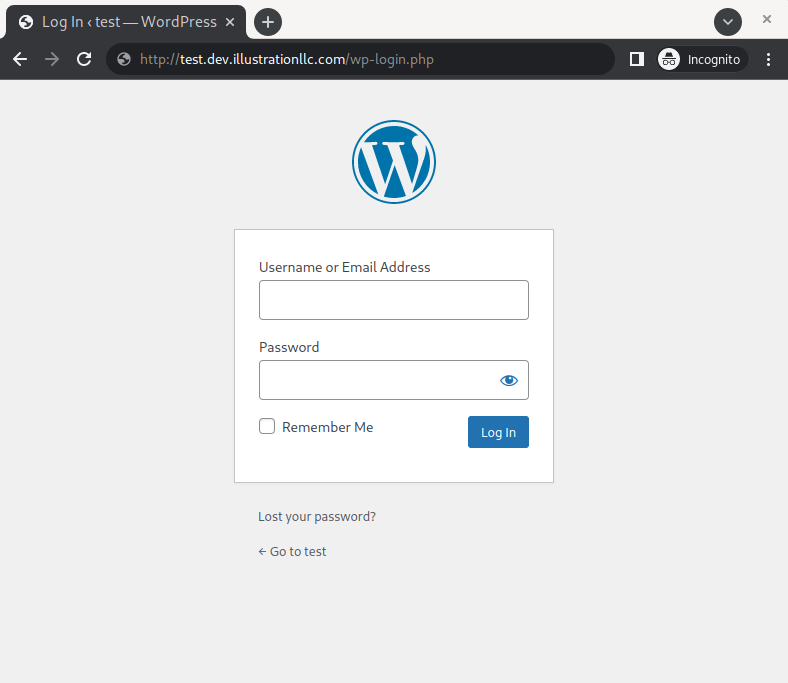

In unserem Fall sticht eine dieser gefilterten Subdomänen hervor: test.dev.illustrationllc.com. Auf dieser Domain ist eine CMS-Software mit einer Login-Seite zu finden:

Beispielhafte Loginseite einer Wordpress Installation.

Nach einer Analyse des Webservers findet unser Angreifer heraus, dass es sich um eine veraltete Version handelt, die sogar öffentlich bekannte Sicherheitslücken enthält. Offenbar wurde dieser Webserver hier vor Jahren aufgesetzt und ist seitdem in Vergessenheit geraten.

Gut für unsere Angreifer, aber schlecht für das Unternehmen. Den Angreifern gelingt es dank der vielen Sicherheitslücken, sich Zugang zu dem darunter liegenden Host zu verschaffen. Da dieser Server auch zu einer Zeit eingerichtet wurde, als das Unternehmen nur seine On-Premise-Server nutzte, befindet sich der Angreifer nun auch im internen Netzwerk. Ein idealer Ort, um den Ransomware-Angriff zu starten.

Dies ist nur ein Beispiel für die Vielzahl von Möglichkeiten, wie ein Angreifer OSINT nutzen kann, um sich Zugang zum Netzwerk eines Unternehmens zu verschaffen.

Fazit

Wie wir in diesem Beispiel gesehen haben, ist es für ein Unternehmen unerlässlich, seine eigene Angriffsfläche zu verringern. Dazu muss man jedoch zunächst seine eigene Angriffsfläche kennen und verstehen lernen. Hier kommen wir mit unserer OSINT-Analyse ins Spiel, bei der wir Ihr Unternehmen mit den Augen eines Angreifers unter die Lupe nehmen.

Nachdem Sie einen Überblick über die Angriffsfläche Ihres Unternehmens haben, können Sie mit der Planung der nächsten Schritte beginnen, um genau diese Fläche zu verringern. Mit einer ersten Risikobewertung jedes Assets von unserer Seite aus können Sie Prioritäten für eine tiefergehendere Bewertung Ihrer Assets setzen.

Dabei kann es sich um einen Pentest, eine Code-Überprüfung oder einfach um das Herunterfahren der gefundenen Legacy-Anwendungen und -Server handeln.