Das neue Outlook für Windows – so berichtet heise online – überträgt Passwörter an Microsoft; und zwar auch dann, wenn das E-Mail-Konto bei einem anderen Anbieter besteht. Aber wie kann man so etwas als Nutzer nachvollziehen bzw. wie kann man so etwas selbst überprüfen, wenn niemand darüber berichtet? Dieser Frage gehen wir in diesem Artikel nach.

Vorbereitung

Was brauchen wird dafür? Zunächst natürlich einen Computer oder eine VM mit Windows 10 oder 11. Das neue Outlook kann dann über den Microsoft Store installiert werden.

Um herauszufinden, welche Daten Outlook an Microsoft schickt, müssen wir die Netzwerkkommunikation von Outlook mitlesen. Wie das funktioniert, hängt davon ab, wie die Anwendung mit dem Server kommuniziert. Grundsätzlich gibt es hier mehrere Möglichkeiten, aber eine der häufigsten Implementierungen ist über das HTTPS-Protokoll. Das ist auch hier der Fall.

Um HTTPS-Kommunikation mitzuschneiden kann man den Proxy Burp Suite1 verwenden. Alle Screenshots zeigen Burp Suite Professional, wir verwenden allerdings nur Features, die auch in der kostenlosen Burp Suite Community Edition verfügbar sind.

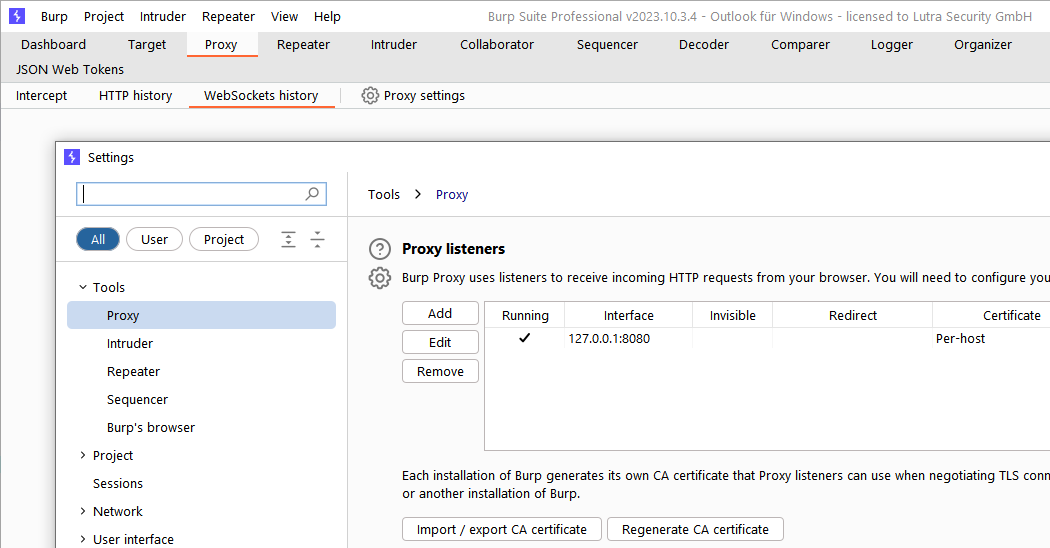

Nachdem wir Burp installiert haben, müssen wir zunächst den Proxy starten. Normalerweise macht Burp das automatisch, aber wenn das einmal nicht klappt (z. B. weil der Port 8080 schon belegt ist), kann man das in den Proxy Settings erledigen.

In den "Proxy settings" lässt sich der Proxy konfigurieren.

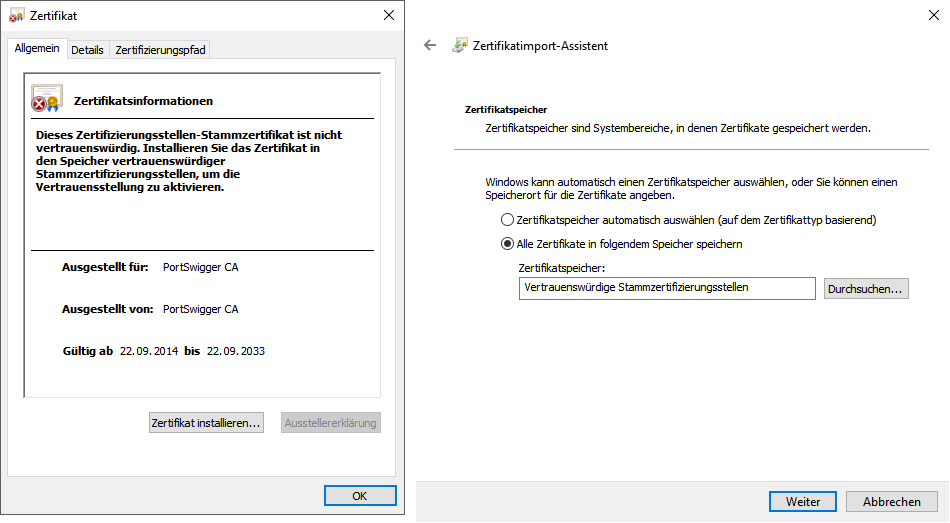

Um die Kommunikation von Outlook mitzulesen, muss Burp die Verschlüsselung aufbrechen. Das ist – auch wenn wir nur unsere eigenen Daten lesen – technisch gesehen ein Angriff. Damit Outlook der Verbindung vertraut und nicht nur eine Warnung anzeigt, müssen wir das CA-Zertifikat von Burp als “vertrauenswürdige Stammzertifizierungsstelle” installieren. Das CA-Zertifikat kann in den Proxyeinstellungen exportiert oder im Browser von http://localhost:8080 heruntergeladen werden.

Die Installation ist denkbar einfach. Ein Doppelklick auf die heruntergeladene Datei eröffnet die Option “Zertifikat installieren…”. Im Zertifikatimport-Assistenten müssen wir lediglich den Zertifikatsspeicher auswählen (siehe Screenshot) und können uns ansonsten einfach durchklicken.

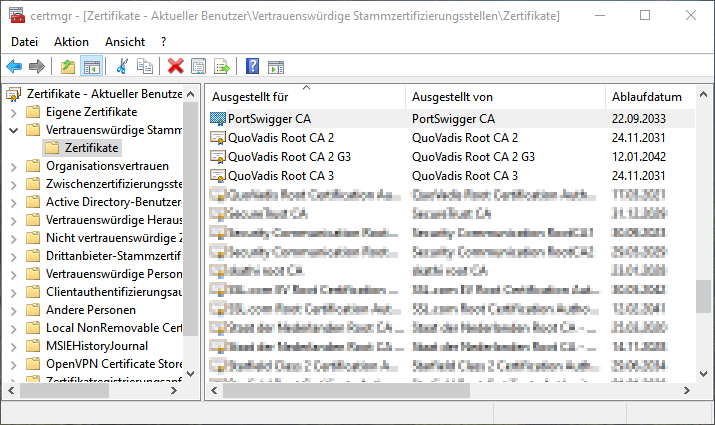

Durch die Installation als vertrauenswürdige Stammzertifizierungsstelle kann Burp TLS-Zertifikate ausstellen.

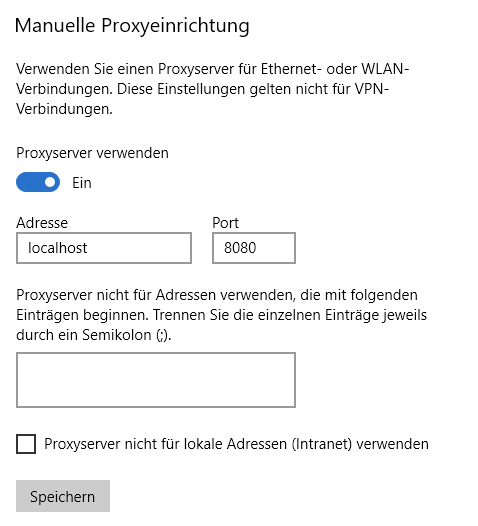

Der letzte Vorbereitungsschritt besteht darin, Burp als Systemproxy einzurichten. Das geht in den Proxyeinstellungen von Windows. Danach können alle Verbindungen, die den System-Proxy verwenden, von Burp mitgelesen werden.

Mit der Konfiguration als Proxyserver können alle Verbindungen durch Burp geleitet werden.

Outlook für Windows

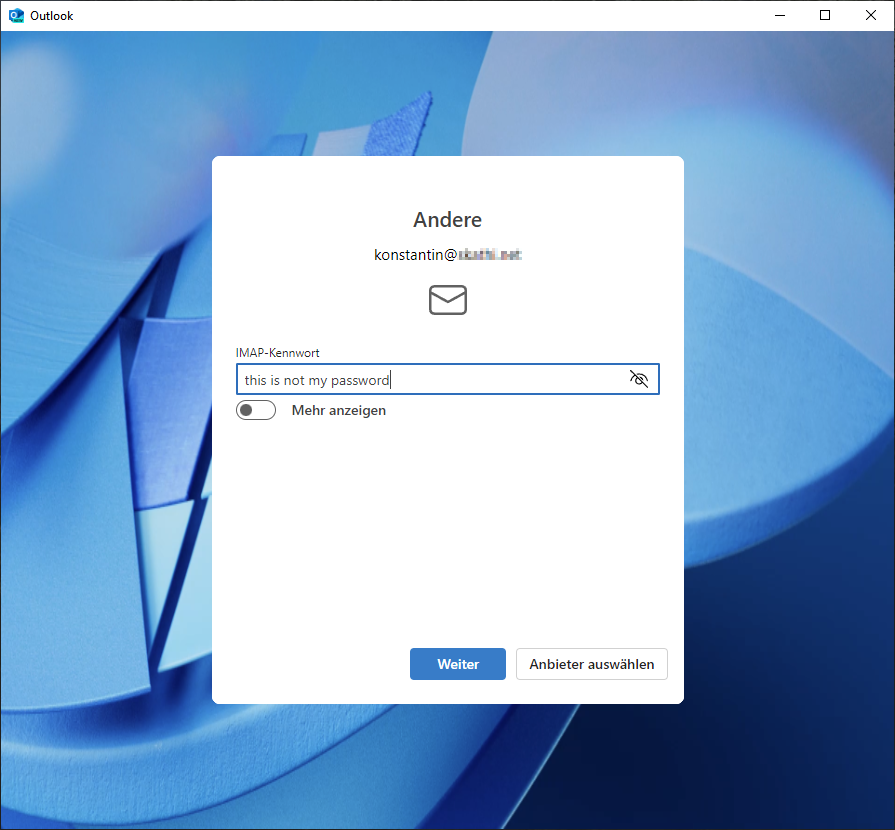

Nachdem wir alles vorbereitet haben, können wir uns nun Outlook zuwenden. Um das Ergebnis von heise zu reproduzieren, genügt es, Outlook zu starten und ein E-Mail-Konto einzurichten. Wir können dabei auch ein falsches Passwort verwenden, wenn wir nicht wollen, dass Outlook das echte Passwort an Microsoft sendet.

Outlook fragt in einem übersichtlichen Dialog die Einstellungen ab.

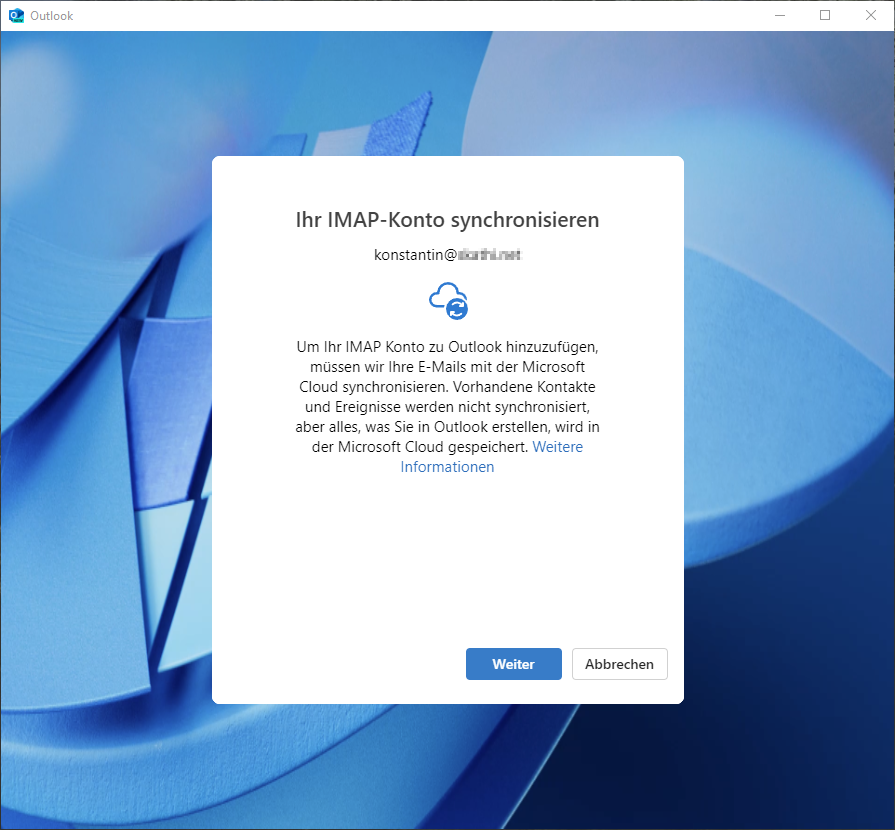

Bevor das Passwort übertragen wird, erhalten wir noch einen Hinweis, dass unsere E-Mails mit der Microsoft Cloud synchronisiert werden. Ein Hinweis, dass dies auch das Passwort betrifft, erfolgt hier nicht. Da ich mein echtes Passwort nicht angegeben habe, können wir bedenkenlos weiter klicken.

Outlook weist darauf hin, dass die E-Mails mit der Microsoft Cloud synchronisiert werden.

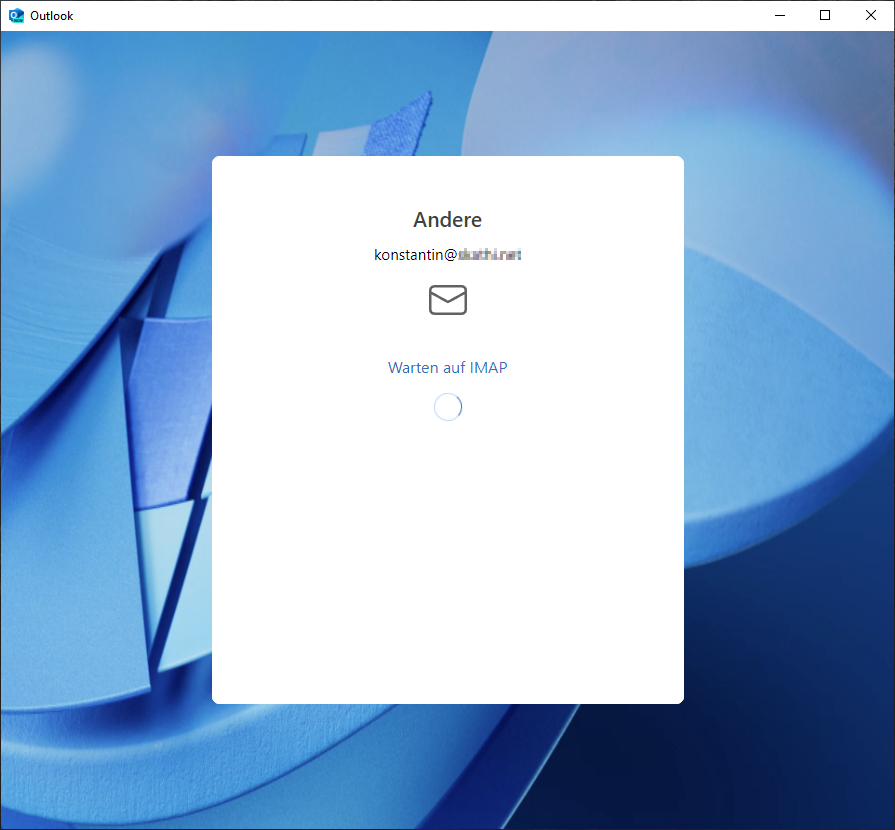

Outlook versucht sich nun mit meinem E-Mail-Konto zu verbinden. Auch wenn das wegen des falschen Passworts fehlschlägt, haben wir jetzt alles, was wir brauchen.

Outlook versucht sich mit einem IMAP-Konto zu verbinden.

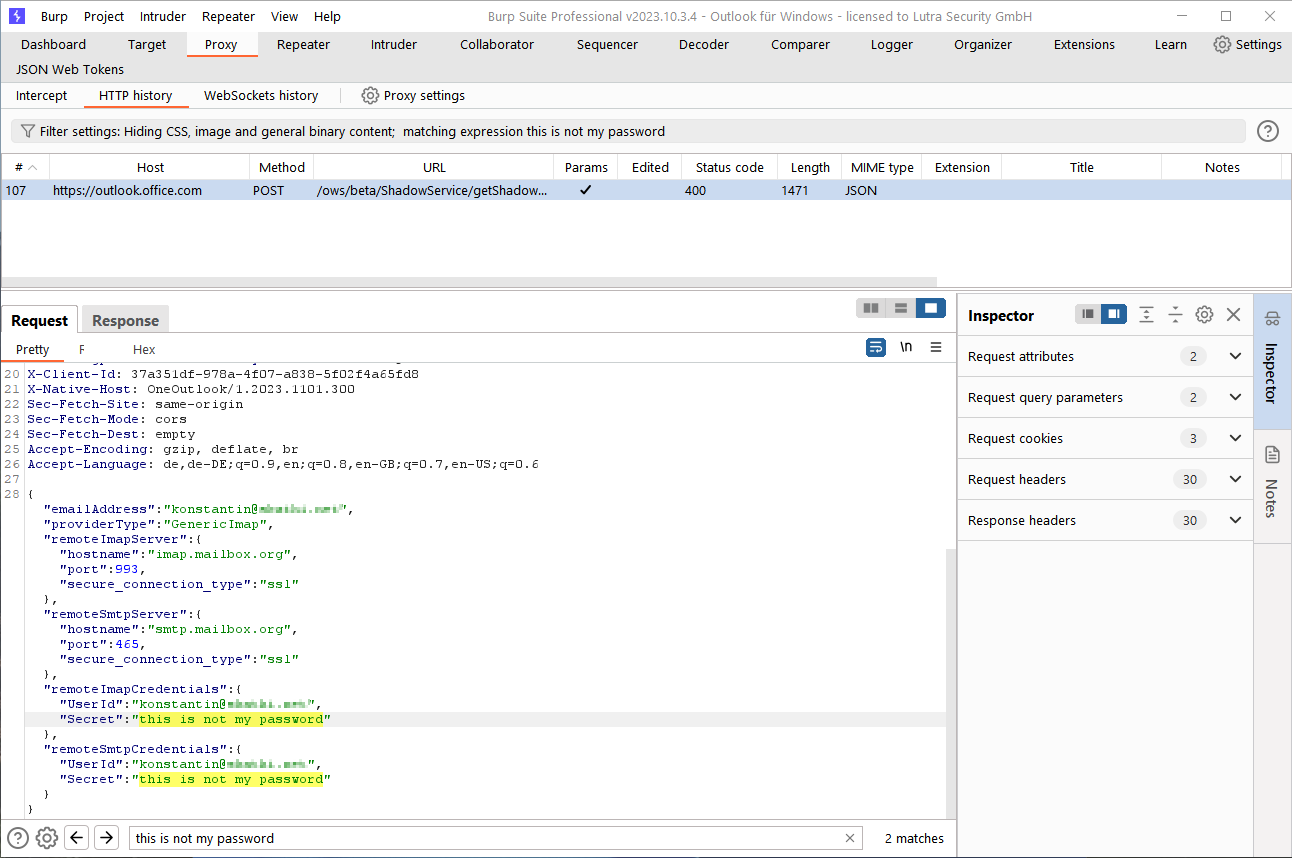

Nun können wir zu Burp zurückkehren. Alle von Burp aufgezeichneten Anfragen können in der HTTP-History gefunden werden. Für den Screenshot habe ich die Anzeige gefiltert. In der Community Edition von Burp geht das leider nicht und man muss manuell nach dem richtigen Request suchen.

Burp hat einen Request aufgezeichnet, in dem das Passwort im Klartext enthalten ist.

In der gezeigten Anfrage sendet Outlook die Einstellungen (inklusive des Passworts) an outlook.office.com. Damit haben wir den Befund von heise online reproduziert.

Bevor wir uns Gedanken darüber machen, was das bedeutet, räumen wir noch schnell auf. Eine Windows-VM können wir einfach löschen. Ansonsten müssen wir Burp in den Proxy-Einstellungen wieder entfernen und das CA-Zertifikat löschen. Das geht über “Benutzerzertifikate verwalten”.

Das Zertifikat "PortSwigger CA" erlaubt es Burp alle Verbindungen mitzulesen.

Fazit

Microsoft hat mit Outlook für Windows entschieden, sich von einem lokalen E-Mail-Client zu verabschieden und unter der Haube auf eine Webanwendung zu setzen. Dies bringt einige Vorteile mit sich, wie z.B. geringere Entwicklungskosten oder höhere Sicherheit durch die Verwendung von gut getesteten Browser-Komponenten. Auf der anderen Seite ergeben sich aber auch Nachteile, insbesondere für den Nutzer, der die Kontrolle über seine Daten an Microsoft abgeben muss und auf die Sicherheit der Cloud-Umgebung von Microsoft angewiesen ist. Dass das Passwort im Klartext an Microsoft übermittelt wird, ist eine Folge dieser Designentscheidung.

Wer sich dennoch für das neue Outlook (oder den Webmailer Outlook im Web) entscheidet, sollte besonders darauf achten, dass das E-Mail-Passwort nicht auch für andere Dienste verwendet wird.