Uns allen wurde bei Awareness Trainings immer wieder eingebläut, immer schön auf die Domain einer E-Mail-Adresse zu achten, um Phishing zu erkennen. Aber immer öfter verwenden Angreifer legitime Onlinedienste, um in den Postfächern ihrer Opfer einen guten ersten Eindruck zu hinterlassen. Zum Beispiel über die Benachrichtigungsfunktion der Onlinedienste.

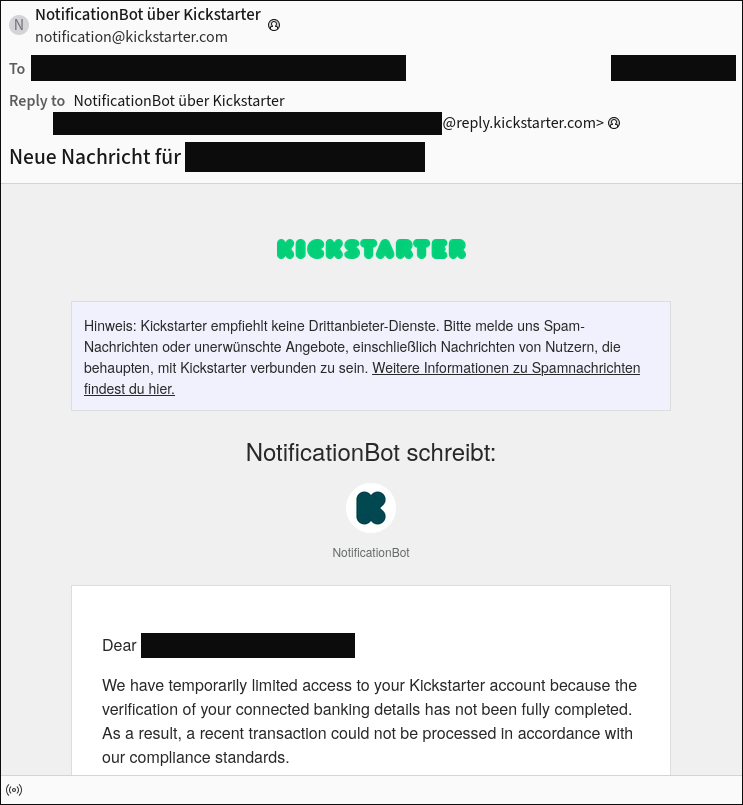

Um die Thematik möglichst anschaulich zu machen, habe ich ein Beispiel für echtes “Benachrichtigungs-Phishing” mitgebracht. In diesem Fall stammt dies von der Webseite Kickstarter, das Vorgehen lässt sich aber auf viele andere Onlinedienste übertragen.

Benachrichtigungs-E-Mail von Kickstarter.

Auf den ersten Blick sieht der Absender erstmal gut aus, die E-Mail stammt tatsächlich von Kickstarter. In der E-Mail bekommen wir scheinbar eine Nachricht von Kickstarter’s NotificationBot:

Dear <REDACTED>,

We have temporarily limited access to your Kickstarter account because the verification of your connected banking details has not been fully completed. As a result, a recent transaction could not be processed in accordance with our compliance standards.

<LINK REDACTED>

While verification is pending, the following limitations are in effect:

- Your profile and projects are not visible to the public

- You are unable to receive new pledges or launch new projects

- Withdrawals are currently disabled

We recommend completing the verification as soon as possible to prevent additional delays or the risk of permanent account deactivation.

Thank you for your prompt cooperation.

Best regards, Kickstarter Trust & Safety Team

Für einen Kickstarter-Benutzer, der eventuell auf das Geld angewiesen ist, hören sich “projects are not visible to the public” und “transaction could not be processed” natürlich überhaupt nicht gut an. In der Nachricht findet sich außerdem ein Link, unter dem vermeintlich weitere Details gefunden werden können.

Die URL sieht auf den ersten Blick legitim aus: Sie beginnt mit https://kickstarter.com und scheint also auf die echte Kickstarter-Seite zu führen. Das ist allerdings nicht der Fall! Die Angreifer nutzen hier die Möglichkeit Benutzerinformationen innerhalb einer URL anzugeben, um die echte Domain zu verschleiern.

Eine URL kann nämlich direkt nach dem Protokoll (https://) und vor der Domain (abgetrennt durch ein @) Benutzerinformationen (username:password) enthalten:

https://username:password@www.example.com/path.html

Die Angreifer verschleiern hier also die echte Domain durch das Verwenden von “Benutzerinformationen” vor dem @-Zeichen (in diesem Fall wäre der “Benutzer” kickstarter.com). Der eigentliche Hostname befindet sich nach dem @ und vor dem ersten / und ist id843...click.

Aber wieso schickt uns Kickstarter irgendwelche Phishing-Links? Wurde etwa Kickstarter kompromittiert?

Nein. Die Angreifer nutzen das Benachrichtigungssystem von Kickstarter. Sie haben sich einfach ein Konto mit dem Benutzernamen NotificationBot erstellt und schreiben anderen Benutzern auf der Plattform nun Nachrichten. Diese Nachrichten landen durch E-Mail-Benachrichtigungen dann auch in den E-Mail-Postfächern der Benutzer. Dank Kickstarters vertrauenswürdiger Domain werden die E-Mails auch nicht von Spam-Filtern erkannt.

Damit liegt es an dem Benutzer die Phishing-Nachricht als solche zu erkennen. Kickstarter selbst hilft hier aber sogar. Sie warnen direkt am Anfang der Benachrichtigungs-E-Mail mit einem Disclaimer und einem weiterführenden Link, der über Spamnachrichten informiert.

Hinweis: Kickstarter empfiehlt keine Drittanbieter-Dienste. Bitte melde uns Spam-Nachrichten oder unerwünschte Angebote, einschließlich Nachrichten von Nutzern, die behaupten, mit Kickstarter verbunden zu sein. Weitere Informationen zu Spamnachrichten findest du hier.

Nachtrag: Kickstarter hat binnen 24 Stunden auf diese Phishing-Kampagne reagiert und die betroffenen Benutzer gewarnt. Vorbildliche Reaktion!

It has come to our attention you may have received a message on Kickstarter, informing you that your account or project are under review, pending verification or otherwise restricted. This message also included a hyperlink.

Your account and project are not restricted. Please do not respond to the message, do not engage any further offsite, and do not click any links in the message.

To clarify, the account that contacted you is pretending to be a Kickstarter employee, and is not a representative of Kickstarter. They are attempting to obtain your information.

Dennoch sollte man solche Phishing-Angriffe kennen, um nicht selbst in einem unachtsamen Moment auf diese Art von Phishing hereinzufallen.

Fazit

Phishing mittels legitimer Onlinedienste nimmt bei immer besseren E-Mail-Filtern immer weiter Fahrt auf. Dabei ist es wichtig, nicht nur auf die Absender-Domain der E-Mail zu achten, sondern sich auch Gedanken über den Inhalt zu machen. Insbesondere, wenn künstlich Druck aufgebaut wird, sollten die Alarmglocken läuten und man sollte erst einmal in Ruhe über den Inhalt nachdenken. Keine E-Mail ist so dringend, dass man sich nicht fünf Minuten Zeit zum Runterkommen nehmen kann.

In diesem Fall haben die Angreifer nicht nur die Benachrichtigungsfunktionen von Kickstarter ausgenutzt, sondern verwenden auch Benutzerinformationen innerhalb der Phishing-URL, um den eigentlichen Domainnamen zu verschleiern. Es lohnt sich daher immer einen genauen Blick auf einen Link zu werfen, um auch verschleierte Domainnamen zu erkennen.

Bleibt vorsichtig und bis zum nächsten Mal!