Ihre Vorteile mit unserem Bericht auf einen Blick

Klare Entscheidungsgrundlagen

Unsere Berichte übersetzen komplexe technische Befunde in verständliche, priorisierte Handlungsempfehlungen für Ihr Management, dank prägnanter Management Summary und einer intuitiven Risikobewertung.

Konkrete Handlungsempfehlungen

Mit verständlichen Hintergrundtexten, detaillierten Erklärungen sowie konkreten Handlungsempfehlungen gehören Schwachstellen und Sicherheitsrisiken der Vergangenheit an.

Nachweisbare Compliance

Erfüllen Sie mühelos die Anforderungen von Standards wie DSGVO, TISAX oder ISO 27001 und belegen Sie mit unserem Bericht Ihre Sorgfaltspflicht gegenüber Partnern, Kunden und Aufsichtsbehörden.

Handfeste Risikominimierung

Schützen Sie sich proaktiv vor finanziellen Schäden, Betriebsunterbrechungen und Reputationsverlust durch Cyber-Angriffe.

Glauben Sie nicht uns, sehen Sie selbst!

Gerne schicken wir Ihnen unseren Beispielbericht per E-Mail zu. Tragen Sie sich dazu einfach in unseren Newsletter ein. Sie erhalten dann unseren aktuellen Beispielbericht in Ihrer Willkommens-Mail!

Unser Bericht: Mehr als nur Daten

Ein erstklassiger Bericht ist das Herzstück jedes Sicherheitsaudits. Wir übersetzen komplexe Analysen in klare, verständliche Entscheidungsgrundlagen. Unsere Berichte bündeln hochtechnische Schwachstellen und Zusammenhänge in verständliche Erkenntnisse und machen Risiken auf einen Blick verständlich, dank prägnanter Management Summary und einer intuitiven Risikobewertung.

Auf der technischen Seite werden mit Hintergrundtexten, detaillierten Erklärungen sowie konkreten Handlungsempfehlungen keine Wünsche offen gelassen. Und falls doch: Wir passen unseren Bericht gerne auf Ihre Anforderungen und Bedürfnisse an!

Management Summary

Für Entscheidungen auf Geschäftsführungsebene benötigen Sie keine technischen Details, sondern eine Einschätzung des Geschäftsrisikos. Unsere Management Summary ist Ihr 1-Seiten-Fahrplan für strategische Sicherheitsentscheidungen.

- Verständliche Risikobewertung: Wir fassen die allgemeine Sicherheitslage in klaren, nicht-technischen Worten zusammen.

- Business Impact Analyse: Wir zeigen auf, welche potenziellen Auswirkungen die gefundenen Schwachstellen auf Ihre Geschäftsprozesse, Ihre Reputation und Ihre Finanzen haben.

- Strategische Top-Empfehlungen: Sie erhalten die 2-3 wichtigsten strategischen Maßnahmen, die zur signifikanten Verbesserung Ihrer Sicherheit führen.

Technische Analyse: Präzise Befunde für Ihr IT-Team

Ihre technischen Experten benötigen exakte, reproduzierbare Informationen, um Schwachstellen effizient zu beheben. Unser technischer Teil ist genau darauf ausgelegt.

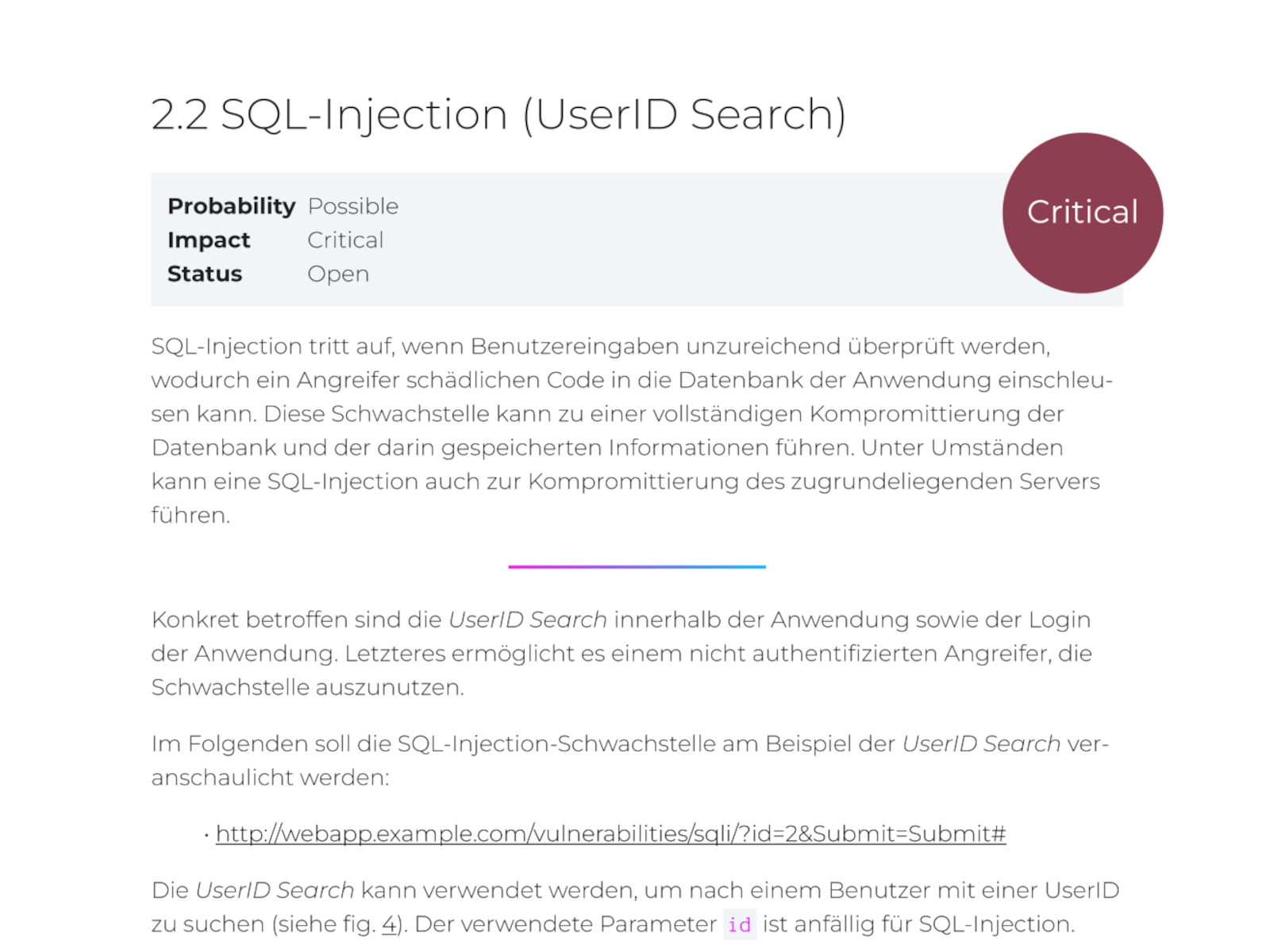

- Detaillierte Schwachstellenbeschreibung: Jede gefundene Lücke wird mit ihrer Ursache und ihrer Auswirkung beschrieben.

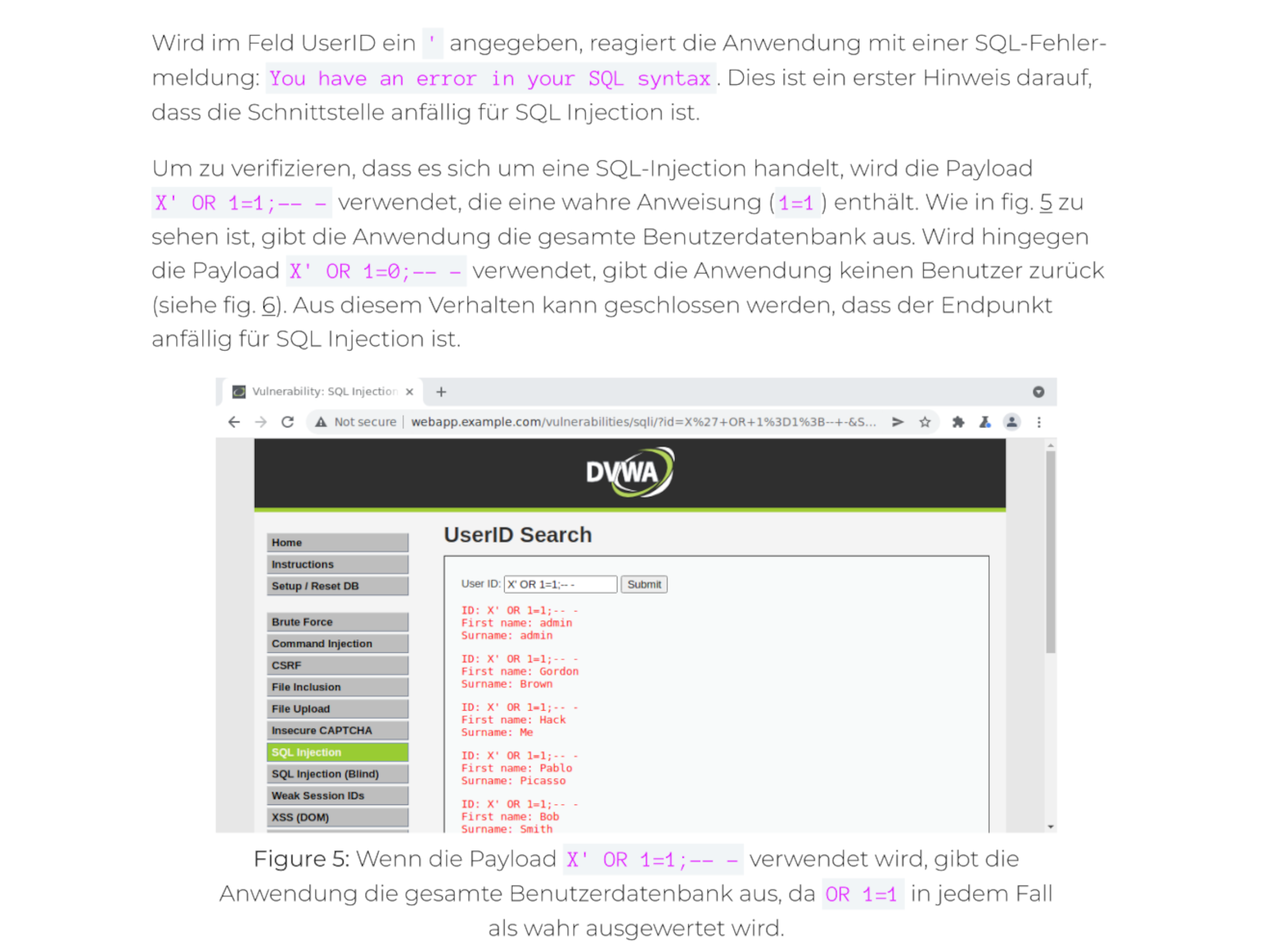

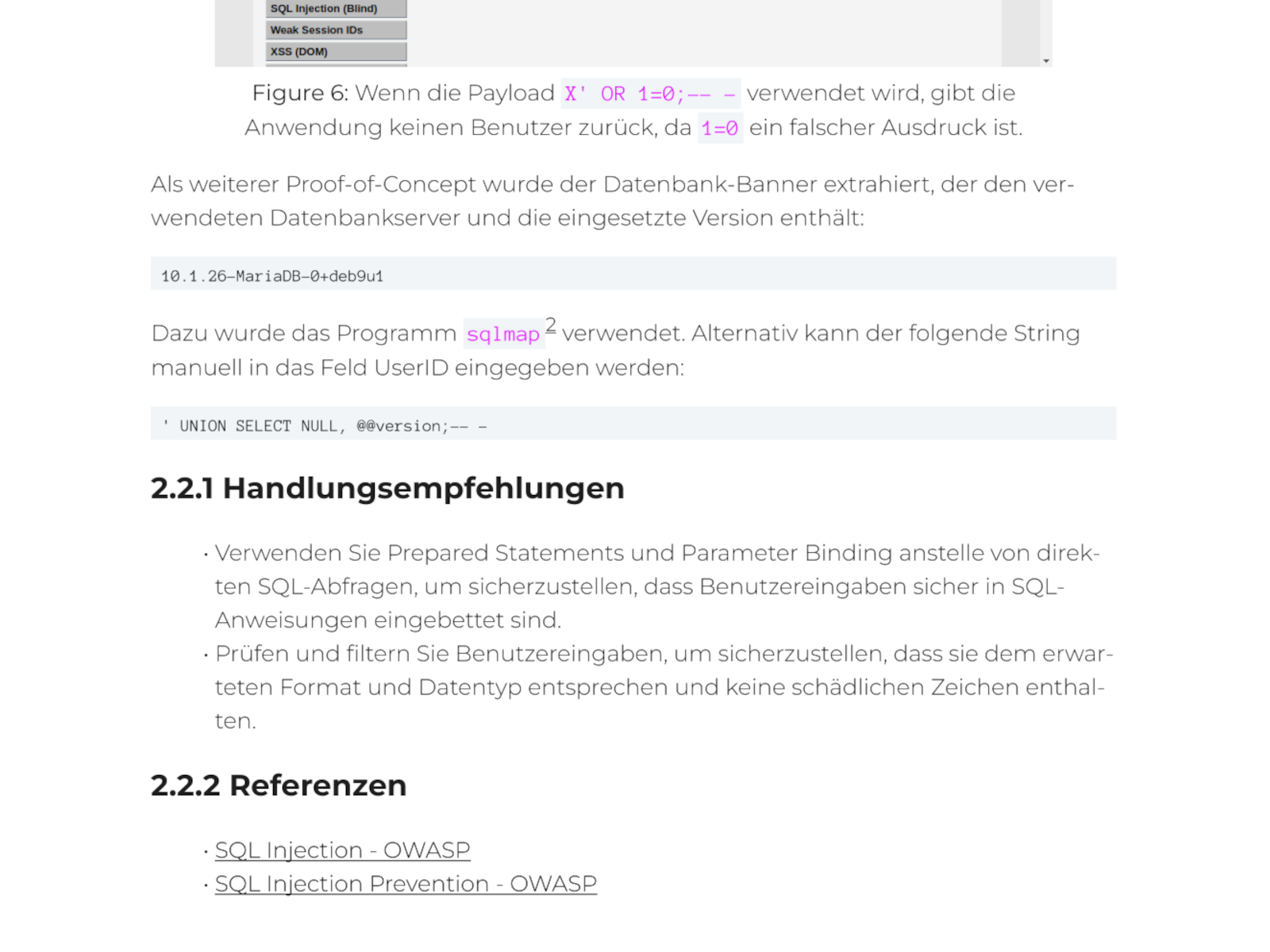

- Nachvollziehbare Schritte (Proof of Concept): Wir dokumentieren die exakten Schritte und liefern die nötigen Beweise (z.B. Screenshots, Code-Snippets), damit Ihr Team die Schwachstelle ohne langes Suchen nachvollziehen kann.

- Angriffs-Narrativ: Wir zeigen auf, wie einzelne, scheinbar harmlose Lücken in einer Kette ausgenutzt werden können, um maximalen Schaden zu verursachen.

Risikobewertung & Priorisierung: Ressourcen gezielt einsetzen

Nicht jede Schwachstelle ist gleich. Um Ihr Budget und Ihre Zeit optimal zu nutzen, bewerten wir jeden Befund bspw. nach dem industrieüblichen CVSS-Standard (Common Vulnerability Scoring System).

- Klare Risikostufen: Jede Lücke wird einer von vier Stufen bzgl. des Gesamtrisikos zugeordnet : Kritisch, Hoch, Mittel oder Niedrig.

- Transparente Bewertung: Die Einstufung basiert auf Faktoren wie der Angriffskomplexität, dem benötigten Berechtigungslevel und dem potenziellen Schaden für die Vertraulichkeit, Integrität und Verfügbarkeit Ihrer Daten.

- Ihr Vorteil: Sie investieren Ihre Ressourcen genau dort, wo sie am dringendsten benötigt werden, und beheben zuerst die Lücken, die das größte Risiko für Ihr Unternehmen darstellen.

Konkrete Handlungsempfehlungen: Vom Wissen zum Handeln

Wir lassen Sie mit den Problemen nicht allein. Für jede identifizierte Schwachstelle liefern wir klare und umsetzbare Anleitungen zur Behebung.

- Praxisnahe Lösungswege: Anstatt nur auf externe Leitfäden zu verweisen, geben wir konkrete Empfehlungen, die auf Ihre Technologie und Architektur zugeschnitten sind.

- Beispiele & Referenzen: Wo immer möglich, untermauern wir unsere Empfehlungen mit Code-Beispielen, Konfigurationsvorschlägen und Links zu offiziellen Hersteller-Dokumentationen.

- Grundursachenanalyse: Wir helfen Ihnen nicht nur, das Symptom zu beheben, sondern auch die zugrundeliegende Ursache zu verstehen, um ähnliche Fehler in Zukunft zu vermeiden.

Standardmäßig erstellen wir unsere Penetrationstest-Berichte wahlweise auf Deutsch oder Englisch. Wir wissen, dass viele unserer Kunden international agierende Teams haben. Daher stellen wir sicher, dass die technische Fachsprache in beiden Sprachen präzise und für Ihre Entwickler- und Management-Teams klar verständlich ist.

Das lassen wir nicht zu. Eine detaillierte Ergebnisbesprechung ist ein fester Bestandteil jedes unserer Projekte. In diesem Termin gehen wir gemeinsam mit Ihren technischen Ansprechpartnern und dem Management den Bericht durch, klären alle offenen Fragen zu den Schwachstellen und diskutieren die vorgeschlagenen Lösungswege, um sicherzustellen, dass Ihr Team genau weiß, was zu tun ist.

Ja, absolut. Unser Bericht ist modular und flexibel. Ob Sie eine spezielle Aufbereitung für einen ISO 27001-Auditor, einen Nachweis für TISAX oder eine Zuordnung zu den Anforderungen der DORA-Verordnung benötigen – sprechen Sie uns einfach im Vorgespräch auf Ihre spezifischen Anforderungen an. Wir passen die Berichtsstruktur so an, dass sie für Sie den maximalen Wert schafft.

Höchste Vertraulichkeit ist für uns selbstverständlich. Der fertige Bericht wird ausschließlich über einen sicheren, verschlüsselten Kanal an einen vorab definierten, kleinen Kreis von Empfängern in Ihrem Unternehmen übermittelt. Die Ergebnisse unserer Analyse sind und bleiben Ihr Eigentum und werden von uns streng vertraulich behandelt.

Ihr Weg zu unserem Bericht

Wie sieht ein Penetrationstest bei Lutra Security aus?

- Erstgespräch Während eines Erstgesprächs wird Ihr konkretes oder auch weniger konkretes Problem besprochen. Wir klären erst einmal, wie wir Ihnen helfen können und ob Sie uns überhaupt brauchen.

- Aufwandsschätzung

Nach dem Erstgespräch stellen Sie in einem Scopingtermin das System vor. Dabei werden die dahinterliegende Technologie und die fachliche Grundlage erläutert, um eine fundierte Aufwandsschätzung zu ermöglichen.

Im Anschluss daran bekommen Sie von uns ein Angebot mit unserer Aufwandsschätzung.

- Kickoff

Im Kickoff werden die letzten Fragen des Testers über das System ausgeräumt.

Außerdem wird besprochen, was der Tester benötigt, um das Assessment so effizient wie möglich durchführen zu können. Im Falle eines Webanwendungs-Assessments könnten das beispielsweise verschiedene Benutzerkonten sowie eine Firewallfreischaltung sein.

- Assessment Während der Durchführung des eigentlichen Assessments müssen Sie in der Regel nicht mitwirken. Für konkrete Fragen des Testers sollte jedoch ein Ansprechpartner zur Verfügung gestellt werden.

- Reporting Jede unserer Dienstleistungen beinhaltet einen ausführlichen Bericht, der die gefundenen Schwachstellen und Fehlkonfigurationen detailliert beschreibt und konkrete Handlungsempfehlungen liefert.

- Nachbesprechung & Behebung

Nach unserer Dienstleistung lassen wir Sie natürlich nicht im Stich. Grundsätzlich bieten wir für unsere Dienstleistungen eine kostenfreie Nachbesprechung an, in der wir über die Ergebnisse diskutieren und etwaige Fragen klären können.

Und natürlich sind wir auch danach weiterhin für Sie da und beantworten Ihre Fragen gerne.

Ein Überblick unserer Dienstleistungen

Penetrationstests & Schwachstellenanalyse

Das Fundament jeder Sicherheitsstrategie. Wir führen eine umfassende Schwachstellenanalyse Ihrer Webanwendungen, Netzwerke und APIs durch. So decken wir gezielt Sicherheitslücken auf, bevor es Angreifer tun.

Mehr erfahrenCloud Security

Die Cloud bietet Agilität, aber auch neue Risiken. Wir analysieren Ihre AWS- und Azure-Umgebungen auf kritische Fehlkonfigurationen und Sicherheitslücken, damit Sie sicher und compliance-konform wachsen können.

Mehr erfahrenPhysische Sicherheitstests

Sicherheit endet nicht an der Firewall. Durch gezieltes Social Engineering und simulierte Einbruchsversuche prüfen wir die Sicherheit Ihrer Bürogebäude und Rechenzentren und decken Lücken in Ihren physischen Abwehrmaßnahmen auf.

Mehr erfahrenRed Teaming

Sind Sie und Ihr Unternehmen bereit für den Härtetest Red Teaming? Wir schlüpfen in die Rolle echter Angreifer und nutzen alle Techniken und Tricks von MITRE ATT&CK. Können Sie uns detektieren und aufhalten? Der Realitätscheck für Ihr Unternehmen.

Mehr erfahrenBereit, Ihre Verteidigung auf die Probe zu stellen?

Kontaktieren Sie uns für ein kostenloses und unverbindliches Erstgespräch, in dem wir Ihre Anforderungen analysieren:

Gegründet von Experten. Angetrieben von Ihrer Sicherheit.

Wir sind keine anonyme Agentur. Lutra Security wurde von vier IT-Sicherheitsexperten mit einer gemeinsamen Mission gegründet: Unternehmen proaktiv zu schützen und komplexe Sicherheitslösungen verständlich und zugänglich zu machen. Ihre Sicherheit wird bei uns von den Gründern persönlich verantwortet.

David Schneider

Emanuel Böse

Konstantin Weddige