Die Anzahl der weltweit registrierten Hackerangriffe steigt immer weiter an. Durchschnittlich 9 von 10 Unternehmen in Deutschland werden Opfer von Cyberangriffen.

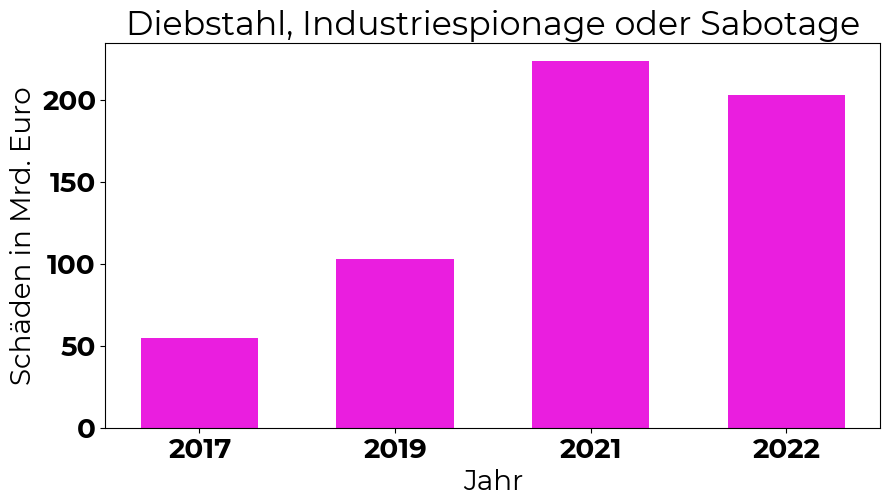

Damit steigen auch die Schäden für deutsche Unternehmen immer weiter an, zuletzt auf 203 Milliarden Euro¹. Dabei verursachen Hacker nicht nur direkte Schäden wie Produktionsausfälle oder Lösegeldzahlungen. Auch die dadurch entstehenden Datenschutzvorfälle und Imageschäden können Unternehmen empfindlich treffen und langfristige Schäden verursachen.

¹ Quelle: bitkom

Das BKA, das diese Zahlen für Deutschland veröffentlicht hat, geht dabei von einer bis zu zehnmal so hohen Dunkelziffer aus. Viele Angreifer gehen den Weg des geringsten Widerstands. Anstatt ein Unternehmen gezielt auszuwählen und dann zu attackieren, suchen sie nach Webseiten mit leicht zu findenden Schwachstellen. Das kann ein verwundbares WordPress-Plugin sein, eine Datenbank mit einem besonders schlechten Passwort oder auch ein Backup, das der Admin auf dem Server vergessen hat und nun für jeden zugänglich ist.

Anstatt mit hohem Aufwand gezielt ein bestimmtes Unternehmen anzugreifen, können Angreifer so viele Webseiten effektiv und kostengünstig angreifen. Und dadurch geraten auch kleine und mittlere Unternehmen ins Netz der Angreifer.

² Quelle: BKA

Gerade im Hinblick auf Angreifer denen Sie nur zufällig ins Netz gehen, ist es kein Hexenwerk, das Risiko eines Angriffs deutlich zu reduzieren. Wer seine (Web-)Anwendungen aktuell hält und einfache Fehler vermeidet, die ein automatisierter Scan finden kann, wird für Angreifer schnell unattraktiv.

Wir bei Lutra Security unterstützen Sie gerne dabei. Zum Beispiel mit einer Schwachstellenanalyse. Wir machen uns auch gerne selbst überflüssig und helfen Ihnen, vollautomatisierte Schwachstellenscans einzurichten, damit Sie neue Schwachstellen direkt selbst beheben können.

Hatten Sie eine Schwachstelle auf Ihrer Website, durch die Zugriff auf personenbezogene Daten möglich war? Sie sind sich nicht sicher, wie Sie auf einen Datenschutzvorfall reagieren sollen? Dann laden Sie jetzt unseren kompakten Leitfaden inklusive Checkliste “Datenleck! Und nun?” herunter.

Lassen Sie sich von uns beraten

Wenn wir Ihnen eine Schwachstelle gemeldet haben und Sie diese behoben haben, erhalten Sie mit dem Rabattcode IFIXEDIT10 10% Nachlass auf das nächste Projekt.

Das sagen unsere Kunden

Die Zusammenarbeit mit Lutra Security war locker, aber stets professionell. Besonders beeindruckt hat uns die große Expertise und das technische Verständnis der Experten, die die Zusammenarbeit mit unserem Entwicklerteam ausgesprochen einfach gemacht haben. Lutra Security konnte eigenständig und effizient mit unseren Systemen arbeiten, sodass der Aufwand für unser Team auf ein Minimum reduziert wurde. Der Abschlussbericht war hervorragend aufbereitet und enthielt zu jedem Befund konkrete Maßnahmen, die uns sehr geholfen haben, die identifizierten Schwachstellen gezielt zu beheben. Wir würden Lutra Security jederzeit weiterempfehlen und freuen uns auf zukünftige Projekte!

— Raphael Kahle (CTO, JT Technologies GmbH)

Lutra Security haben mich durch Flexibilität, einer durchdachten Angebotspräsentation sowie Kompetenz in modernen Technologien und Methoden überzeugt. Die passgenaue Durchführung und der umfangreiche Abschlussbericht haben meine Erwartungen weit übertroffen. Als Kunde habe ich mich jederzeit bestens informiert gefühlt und konnte die verschiedenen Phasen des red-teaming Ansatzes gut nachvollziehen. Ich kann Lutra Security guten Gewissens an alle weiterempfehlen, die das Thema Sicherheit wirklich ernst nehmen und mehr für ihr Geld bekommen wollen.

— Martin Heiland (CISO, Open-Xchange)

Die Zusammenarbeit mit Lutra Security war sehr konstruktiv. Die Durchführung des Penetration-Test wurde flexibel gehandhabt und wir wurden stets über den aktuellen Stand informiert. Mit dem sehr gut aufbereiteten Abschlussbericht konnten wir an unseren Schwachstellen arbeiten. Da uns das professionelle Vorgehen überzeugt hat, wird unser nächster Penetration-Test sicher wieder mit Lutra Security stattfinden.

— Claudia Maier (Product Owner, Sopra Financial Technology)

Newsletter

FAQ

Grundsätzlich gibt es in jedem Unternehmen etwas für Angreifer zu holen: Geld. Und auch wenn Angreifer bevorzugt größere Unternehmen angreifen, sind alle Unternehmen das Ziel von Angreifern. Das BKA stellt z. B. im Bundeslagebild Cybercrime 2021 fest, dass der Anteil an betroffenen Unternehmen in Deutschland gestiegen ist.

Gerade bei leicht ausnutzbaren Schwachstellen und Datenlecks ist es für Angreifer attraktiv, bei den Opfern nicht groß auszusortieren und stattdessen jede Gelegenheit auszunutzen.

Könnten personenbezogene Daten von der Schwachstelle betroffen sein, besteht die Gefahr eines DSGVO relevanten Datenschutzvorfalles. Wenden Sie sich im Zweifelsfall an Ihren Datenschutzbeauftragten, um dies zu klären. Wir unterstützen Sie gerne bei der Einschätzung der Schwachstelle. Nach Art. 33 DSGVO muss ein solcher Vorfall innerhalb von 72 Stunden gemeldet werden, außer die Verletzung des Schutzes personenbezogener Daten führt voraussichtlich nicht zu einem Risiko für die Rechte und Freiheiten natürlicher Personen. Die Strafen für einen solchen Vorfall sind hoch und werden höher, wenn eine Meldung nicht erfolgt (siehe z.B. Bußgeld bei offener Datenbank).

Wenn Sie einen Link zu dieser Website erhalten haben, bedeutet dies wahrscheinlich, dass wir Sie auf eine Schwachstelle in einer Ihrer Websites aufmerksam gemacht haben.

Wir finden Schwachstellen nicht nur in Kundenprojekten, sondern betreiben auch Schwachstellenforschung (Vulnerability Research). Dabei suchen wir z.B. nach Schwachstellen in verschiedenen Softwareprodukten und melden diese an die Hersteller (z.B. CVE-2022-36532) oder untersuchen, wie verbreitet eine bekannte Schwachstelle tatsächlich ist. Diese Informationen sind wichtig, um Schutzmaßnahmen gezielt und effektiv ausrichten zu können.

Die so gefundenen Schwachstellen melden wir den Betroffenen, damit sie behoben werden können.

Ja, Schwachstellen, die wir im Rahmen von Forschungsprojekten finden, melden wir grundsätzlich kostenlos an die Betroffenen. Etwas anderes wäre mit unserem Firmenziel, das Internet sicherer zu machen, auch nicht vereinbar. Unsere Brötchen verdienen wir mit Sicherheitsanalysen, für die wir von unseren Kunden beauftragt werden.

Unterstützung bei der Behebung einer Schwachstelle können wir in der Regel nicht kostenlos anbieten. Wenn Sie aber trotzdem über die nächsten Schritte sprechen möchten, bieten wir Ihnen gerne ein kostenloses Erstgespräch an.

Zunächst einmal: Ruhe bewahren. Angst ist kein guter Berater. Die Schwachstelle ist vermutlich schon länger auf Ihrer Webseite und sollte nun zügig und gewissenhaft statt überstürzt behoben werden.

Was die nächsten Schritte zur Behebung bzw. Vermeidung von zukünftigen Schwachstellen sind, haben wir in einem Handout festgehalten: Leitfaden Datenleck

Für Unternehmen mit bisher wenig Erfahrung bieten sich zwei Ansätze an:

Mit einem Schwachstellenscan können leicht zu identifizierende Schwachstellen gefunden werden. Das Gute ist, einen solchen Scan können Sie grundsätzlich selbst durchführen und es gibt kostenlose Lösungen, wie Nessus oder Nuclei. Falls Sie allerdings Hilfe bei der Benutzung oder der Auswertung der Tools benötigen, stehen wir Ihnen gerne zur Seite.

Desweiteren sollten Sie sich Gedanken darum machen, wie es zu der Schwachstelle kommen konnte und wo Ihr interner Prozess verbessert werden könnte. Falls Ihre Schwachstelle zum Beispiel aus veralteter Software stammt, könnte ein monatlicher “Patch-Day” eingeführt werden, an dem Ihr Administrator nötige Updates einspielen kann.

Ein weiterer Schritt kann “DIN SPEC 27076” sein, bei der Sie sich mit einem unserer Experten zusammensetzen und über Ihre IT-Sicherheit reden und eine erste Bestandsaufnahme durchführen.

Es ist immer ratsam, Schwachstellen so schnell wie möglich zu beheben, um das Risiko von Angriffen zu minimieren. Datenlecks und Schwachstellen, die Angreifern den Zugriff auf Systeme ermöglichen, sollten dabei priorisiert werden.

Die Auswirkungen sind je nach Art der Schwachstelle verschieden. Beispielsweise können Schwachstellen auf der eigenen Webseite zu sog. Defacements oder Angriffen auf die Benutzer der Webseite führen.

Falls die Webseite bei Ihnen lokal betrieben wird, ist unter Umständen auch ein Eindringen ins interne Netzwerk möglich.

Wir helfen Ihnen gerne bei der Evaluation des Risikos im Rahmen eines kostenlosen Erstgesprächs.

Im Rahmen der Reaktion auf den Vorfall sollten Sie Ihre Serverlogs auf verdächtige Aktivitäten überprüfen.

Damit Sie unsere Aktivitäten zweifelsfrei identifizieren können, fragen Sie uns gerne nach den verwendeten IP-Adressen.

Ja, wir beraten Sie gerne, um sicherzustellen, dass Schwachstellen korrekt und dauerhaft behoben werden.

Ob eine Schwachstelle bereits ausgenutzt wurde, ist oft schwer zu erkennen. Prüfen Sie zunächst die Serverlogs sowie den Webserver auf verdächtige Aktivitäten.

Wenn Sie nicht ausschließen können, dass die Schwachstelle ausgenutzt wurde, müssen Sie davon ausgehen, dass die Schwachstelle von Angreifern gefunden und ausgenutzt wurde. Sollte dies der Fall sein, sollten Sie schnell weitere Schritte einleiten, um Ihre Infrastruktur abzusichern. Hierbei können wir gerne behilflich sein.

Für eine schnelle Reaktion sind gute Prozesse und eine klare Kommunikation das A und O. Auf Ihrer Webseite sollte daher ein Ansprechpartner für die IT-Sicherheit ausgewiesen werden, idealerweise zusammen mit einer security.txt (siehe https://de.wikipedia.org/wiki/Security.txt.).

Weiterhin sollte ein Prozess zur Prüfung und Behebung von gemeldeten Schwachstellen etabliert werden.

Zunächst muss das Informationsleck natürlich geschlossen werden. Zum Beispiel durch Löschen der Konfigurationsdatei oder Änderung der Serverkonfiguration.

Anschließend, sollte geprüft werden, welche Informationen erreichbar waren und entsprechend reagiert werden. Im Falle von Passwörtern und Secret Keys bedeutet das konkret das Invalidieren und Ändern dieser Zugangsdaten.

Zuletzt sollte noch eine Auswertung der Logdateien erfolgen: Wer hatte Zugriff auf die betroffene Datei? Seit wann bestand die Problematik? Wieso wurde das Problem nicht vorher bemerkt?

Zunächst muss das Datenbankleck schnellstmöglichst geschlossen werden. Zum Beispiel durch Löschen der herunterladenbaren Datenbank-Backups oder Änderung der Serverkonfiguration.

Anschließend, sollte geprüft werden, welche Informationen durch das Datenbankleck erreichbar waren und entsprechend reagiert werden. Im Falle von personenbezogenen Daten muss zudem abgeschätzt werden, ob ein Risiko für die betroffenen Personen entstehen könnte und gegebenenfalls die zuständige Behörde informiert werden. Bei einer Nichtmeldung drohen hohe Strafen von bis zu 4% des Jahresumsatzes.

Hierfür bietet sich eine Auswertung der Logdateien an, um zu klären wer Zugriff auf die betroffene Daten hatte. Zudem sollten Sie sich fragen seit wann die Problematik bestand und wieso das Problem nicht vorher bemerkt wurde.